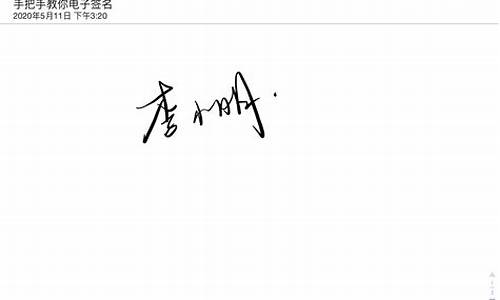

jwt的签名有什么用_签名ja

1.jwt和token区别

2.JWT令牌详解

JSON Web Token(JWT)是一个开放标准(RFC 7519),它定义了一种紧凑且自包含的方式,用于在各方之间以JSON对象的形式安全地传输信息。此信息可以验证和信任,因为它是数字签名的。JWT可以使用秘密(使用HMAC算法)或使用RSA或ECDSA的公钥/私钥对进行签名。

应用场景:

授权:这是使用JWT最常见的场景

信息交流:JSON Web令牌是在各方之间安全传输信息的好方法。

JSON Web令牌由三个部分组成,以点(?.?)分隔,它们是:

Header

Payload

Signature?签名

JWT通常如下所示:

Header.Payload.Signature

Header:

通常由两部分组成:令牌的类型(JWT)和使用的签名算法(如HMAC SHA256或RSA)。

{ ?"alg": "HS256", ?"typ": "JWT"}

对这个JSON进行Base64Url编码以形成JWT的第一部分

Payload:

有效负载,其中包含声明。声明是关于实体(通常是用户)和附加数据的语句。索赔分为三类:登记的、公开的和私人的债权。

{ ?"sub": "1234567890", ?"name": "John Doe", ?"admin": true}

对有效负载进行Base64Url编码,以形成JSON Web令牌的第二部分。

Signature?签名:

如果要使用HMAC SHA256算法,则将按以下方式创建签名:

HMACSHA256(

?base64UrlEncode(header) + "." +

?base64UrlEncode(payload),

?secret)

参数说明:

HMACSHA256:使用SHA256是因为Header中alg:HS256,如果是alg:HS128,那就是HMACSHA28。

base64UrlEncode:Base64中用的三个字符是"+","/"和"=",由于在URL中有特殊含义,因此Base64URL中对他们做了替换:"="去掉,"+"用"-"替换,"/"用"_"替换,这就是Base64URL算法。

secret:服务器给的 key

Signature :最后将HMACSHA256后的值进行Base64URL后就是需要的签名。

输出是三个Base64-URL字符串,用点分隔,可以轻松地在HTML和HTTP环境中传递,与基于XML的标准(如SAML)相比更加紧凑。

jwt和token区别

JWT是JSON WEB TOKEN的缩写,它是基于 RFC 7519 标准定义的一种可以安全传输的的JSON对象,由于使用了数字签名,所以是可信任和安全的。

JWT token的格式:header.payload.signature

header中用于存放签名的生成算法

{"alg": "HS512"}Copy to clipboardErrorCopiedpayload中用于存放用户名、token的生成时间和过期时间

{"sub":"admin","created":1489079981393,"exp":1489684781}Copy to clipboardErrorCopiedsignature为以header和payload生成的签名,一旦header和payload被篡改,验证将失败

//secret为加密算法的密钥 String signature = HMACSHA512(base64UrlEncode(header) + "." +base64UrlEncode(payload),secret)JWT令牌详解

jwt和token区别为主要体现在接收的信息是否需要进入数据库查询信息。

Token需要查库验证token是否有效,而JWT不用查库,直接在服务端进行校验,因为用户的信息及加密信息,和过期时间,都在JWT里,只要在服务端进行校验就行,并且校验也是JWT自己实现的。

JWT是json web token缩写。它将用户信息加密到token里,服务器不保存任何用户信息。服务器通过使用保存的密钥验证JWT Token的正确性,只要正确即通过验证。

JWT包含三个部分: Header头部,Payload负载和Signature签名。由三部分生成Jwt Token,三部分之间用“.”号做分割, 校验也是JWT内部自己实现的。

Token基本原理:

1、客户端使用用户名跟密码请求登录。

2、服务端收到请求,去验证用户名与密码。

3、验证成功,服务端会签发一个Token保存到(Session,redis,mysql)中,然后再把这个Token发送给客户端。

4、客户端收到Token以后可以把它存储起来,比如放在Cookie里或者Local Storage里。

5、客户端每次向服务端请的时候需要带着服务端签发的Token。

6、服务端收到请求,验证密客户端请求里面带着的Token和服务器中保存的Token进行对比校验, 如果验证成功,就向客户端返回请求的数据。

JWT是JSON Web Token的缩写,是一个轻巧的规范,一个开放的行业标准,它定义了一种简洁的、自包含的协议格式,这个规范允许我们使用JWT在用户和服务器之间传递安全可靠的消息.

一个JWT实际上就是一个字符串,它由三部分组成,头部、荷载与签名

头部描述关于该JWT的最基本的信息,例如其类型以及签名所用的算法等

例如{"type":"JWT","alg":"HS256"}

其头部指明了签名算法是HS256算法

HMAC算法(非对称的)

SH256

RSA

荷载就是存放有效信息的地方

定义一个payload:{"sub":"1234567890","name":"John Doe","admin":true}

签证又由三部分组成,base64加密后的header和base64加密后的payload使用,连接组成的字符串

然后通过header中声明的加密方式进行加盐secret组合加密.

1、jwt基于json,非常方便解析

2、可以在令牌中自定义丰富的内容,易扩张

3、通过非对称加密算法以及数字签名技术,JWT防止篡改,安全性高

4、服务使用JWT可不依赖认证服务即可完成授权

JWT令牌较长,占存储空间比较大.

一个公钥对应一个私钥,私钥作为签名给JWT加密,那么这里需要生成与之对应的公钥:

输入密钥库口令:?keytool -list -keystore changgou.jks

显示的信息为:

密钥库类型: jks

密钥库提供方: SUN

您的密钥库包含 1 个条目

changgou, 2020-7-28, PrivateKeyEntry,

证书指纹 (SHA1): 45:2E:51:8B:84:86:03:8C:AF:99:14:5F:4F:D6:98:33:39:92:33:79

输入命令后就可以得到公钥:

注释:classPathResource:私钥位置;

new KeyStoreKeyFactory:创建私钥工厂,需要私钥库密码和私钥位置两个参数;

keyStoreKeyFactory.getKeyPair(alias,password.toCharArray):获取keyPair对象,keyPair.getPrivate()即是获取私钥;

根据私钥获取令牌:JwtHelper.encode(JSON.toJSONString(map,new RsaSigner(rsaPrivateKey));

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。